네트워크 관리사 2급 실기 벼락치기

" 네트워크 관리사 2급 실기 기출문제들을 기반으로 작성한 벼락치기용 요약본 "

기본적인 네트워크 및 컴퓨터 지식이 있고 대충 합격만 하고 싶다

→ 암기 항목에서 모르는 부분만 암기, 보험으로 UTP

기초적인 지식이 없고 공부할 겸 자격증 취득을 하고자 한다

→ 전체적으로 공부하고 에뮬레이터도 설치해서 해보기, 네트워크 대역 계산하는 항목은 꼭 숙지(원래 공부해두면 좋은 부분), UTP는 반드시 맞는다는 생각으로 보기

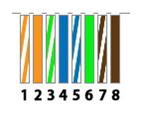

[ UTP 케이블 제작]

- 다이렉트/크로스 케이블 중 대부분 다이렉트만 나옴

- 6.5점으로 다른 부분에서 자신이 없다면 꼭 챙겨야 함!

- 아래 그림 입장에서 아래로는 선이 있는 상태에서 위에 핀을 꽂아야 함!! (거꾸로 만들지 않도록 주의)

다이렉트 케이블(양쪽 동일) : 주띠 - 주 - 녹띠 - 파 - 파띠 - 녹 - 갈띠 - 갈

RJ-45 컨넥터에 배열한 선 그대로 넣는데 컨넥터는 평평한 면이 위로 (빼는 손잡이(?) 가 아래로)

크로스 케이블은 한 쪽은 다이렉트 케이블과 동일하게, 반대쪽은 주황과 녹색을 반대로 하면 됨

: 녹띠 - 녹 - 주띠 - 파 - 파띠 - 주 - 갈띠 - 갈

[에뮬레이터 설정]

(얘는 사실 공부 안 하고 그냥 가서 이것저것 클릭해보면서 해도 됨)

웹서버 설정

: ICQAServer 우클릭해서 제시된 웹서버 정보 입력 → 사이트-ICQA 우클릭 후 바인딩 편집 → 추가 눌러서 제시된 웹서버 정보 입력

웹사이트 기본문서 제외 삭제

: 사이트-Default Web Site 클릭 → 웹사이트 추가 → index.html 제외하고 제거

DNS Server 추가

: ICQAServer 우클릭해서 정방향 조회 영역 우클릭 → 새영역 추가 → 영역이름 입력

→ icqa.or.kr 우클릭해서 속성의 SOA(권한시작) 탭 → [일련번호], 주서버.. 책임자 입력 → 확인

→ icqa.or.kr 우클릭해서 icqa새 호스트(A) → 이름, 데이터에 나와있는 IP 입력 → 호스트 추가

→ icqa.or.kr 우클릭해서 CNAME → 별칭이름, 데이터에 나와있는 FQDN 입력 → 확인

FTP 설정

: ICQAServer 우클릭해서 FTP 사이트 추가 클릭 → 나와있는 정보만 설정 잘 하기!!

FTP IPv4 주소 및 도메인 제한 설정

: ICQAServer-사이트-ICQA-FTP IPv4 주소 및 도메인 제한 더블 클릭 → 빈화면 우클릭 → 거부 항목 추가 → IP 주소 범위에 엑세스 거부 IP주소 정보 입력 → FTP 메시지 더블 클릭 → 최대 연결 수에 초과 메시지 입력 → FTP 방화벽 지원 더블클릭 → 외부 IP주소 정보 입력 →FTP 사용자 격리 더블클릭 → 사용자 이름 실제 디렉터리 선택 → FTP 디렉터리 검색 더블클릭 → 가상 디렉터리 체크

ICQAServer-사이트-ICQA 우클릭 FTP 사이트 관리 → 고급 설정 → 최대연결수, 컨트롤 채널 시간 제한 변경

가상컴퓨터 생성

: ICQAServer우클릭-새로만들기-가상컴퓨터 → 주어진 내용대로 입력 (네트워크는 연결X)

로컬 사용자 및 그룹 설정

: 시스템 도구-로컬 사용자 및 그룹-사용자 우클릭 후 새 사용자 → 주어진 정보 입력 (다음 로그인시 암호 변경~ 해제) → 만든 사용자 우클릭 후 속성 → 소속 그룹 탭에서 추가 → 지금 찾기 해서 소속 그룹 명 찾아 확인 → 프로필 탭에서 로컬 경로 입력 확인

작업스케줄러 추가

: 작업스케줄러 라이브러리 우클릭 (로컬X!!) → 작업 만들기 → 일반 탭에서 이름 변경, 동작 탭에서 새로만들기하여 정보 입력 → 조건/설정 탭에서도 주어진 정보대로만 입력

" 암기해야 할 부분 "

[라우팅 설정]

호스트 이름 설정

: en(priviledge mode) → conf t → hostname [name] → exit → copy r s

DHCP 네트워크, 서버이름 설정

: en → conf t → ip dhcp pool icqa → network [ip] [subnet] → exit → exit → copy r s

기본 게이트웨이 설정

: en → conf t → ip default-gateway [ip address] → exit → copy r s

기본 네트워크 설정

: en → conf t → ip default-network [ip address] →exit → copy r s

Telnet 패스워드 설정

: en → conf t → line vty 0 4 → password icqa → login → exit → exit → copy r s

Telnet 접속 시 vty 0 4까지 ssh로 접속

: en → conf t → line vty 0 4 → transport input ssh → exit → exit → copy r s

Telnet 연결 후 3분 50초 동안 입력이 없으면 세션이 자동 종료되도록 설정

: en → conf t → line vty 0 4 → exec-timeout 03 50 → login → exit → exit → copy r s

라우터 Ethernet 0/0을 사용 가능하게 IP주소를 192.168.0.101/24, 두번째 IP를 192.168.0.102/24로 설정 후 활성화

: en → conf t → interface Ethernet 0/0 → ip add 192.168.0.101 255.255.255.0 → ip add 192.168.0.102 255.255.255.0 secondary → no shutdown → exit → exit → copy r s

SNMP 통신 시 ICQA라는 community 를 통해 모니터링 할 수 있도록 라우터 설정

: en → conf t → snmp community ICQA → exit → copy r s

정적라우팅 설정

: en → conf t → ip route [dst ip address] [subnet] [gateway address] → exit → copy r s

Ethernet 0/0의 description을 ICQA로 설정

: en → conf t → interface Ethernet 0/0 → description ICQA → exit → exit → copy r s

라우터의 serial 0/2에 frame relay 방식으로 캡슐화

: en → conf t → interface serial 0/2 → encapsulation frame-relay → exit → exit → copy r s

라우터의 serial 0/2 대역폭을 2048로 설정 (속도를 72K로 설정)

: en → conf t → interface serial 0/2 → bandwidth 2048 (clock rate 72000) → no shutdown → exit → exit → copy r s

라우팅 테이블 정보 확인

: en → show ip route → copy r s

host 정보 확인

: en → show host → copy r s

라우터의 소프트웨어, IOS 버전 확인

: en → show version → copy r s

인터페이스 확인

: en → show interface → copy r s

접속한 사용자 정보 확인

: en → show user → copy r s

[리눅스 명령어]

ip address 확인 : ifconfig

네트워크 상태, 라우팅 테이블 확인 : netstat

폴더 찾기 : find

파일 삭제 : rm

CPU사용량, 프로세스 우선순위 등을 실시간으로 모니터링 및 프로세스 관리 : top

패스워드 설정: passwd

현재 위치: pwd

디렉터리 이동: cd

파일 복사: cp

파일 접근권한 설정: chmod 755 [파일이름] (사용자는 모든 권한, 그룹 및 기타 사용자는 읽기/실행만 가능)

주어진 명령어의 매뉴얼 출력 : man

하드디스크 용량 확인: df

port/protoco 정보 확인: etc/services

프로세스(데몬) 살아있는 지 확인: ps

[단답형]

인터넷 가상의 전용회선을 만들어 보안하기 위한 통신 규약, AH와 ESP 프로토콜로 구성

: IPSec

* AH: IP패킷에 대한 인증 제공, 데이터 무결성 보장

* ESP: IP패킷에 대한 인증 및 암호화 실시, 데이터 무결성 및 기밀성 보장

* SA: IPSec 서비스 구현 시 암호화 및 인증에 사용할 요소 정의

IP주소를 효율적으로 사용하기 위해 공인IP주소 설정하고 내부에는 사설 IP를 설정하여 외부망 접속시에만 공인 IP로 변환

: NAT

RAID 구성 중 미러링 모드, 디스크에 있는 모든 데이터는 동시에 다른 디스크에도 백업

: RAID 1

* 스트라이핑 : RAID 0

IPv6 특징

: 보안성, 128bit, 확장헤더옵션, 유니캐스트, 멀티캐스트, 애니캐스트, 이동성

링크상태 라우팅 프로토콜 중 라우터 자신을 네트워크 중심에 두고 최단 경로 도출하는 프로토콜

: OSPF

ping 사용하기 위한 설정

: #echo 0 > /proc/sys/net/icmp_echo_ignore_all

* 1이면 외부 ping 차단

네트워크 계층에 포함되는 프로토콜 / TCPIP 4계층에서 인터넷 계층 프로토콜

: ICMP, IGMP, ARP, RARP, RIP, OSPF, BGP, IPSec

* ICMP: TCP/IP기반 네트워크상에서 서버나 라우터가 에러를 보고할 목적으로 만든 프로토콜, RFC792에 정의

* IGMP: 인터넷 그룹 관리 프로토콜로 컴퓨터가 멀티캐스트 그룹을 인근의 라우터들에게 알리는 수단을 제공하는 프로토콜

* TCP/IP 4계층 : 네트워크 액세스( OSI 물리(비트)+데이터 링크(브릿지) ) - 인터넷(네트워크(패킷)) - 전송(전송(메시지)) - 응용 계층(세션+표현+응용(메시지)→SMTP, TELNET, FTP, HTTP)

전송계층에 포함되는 프로토콜

: TCP, UDP, SPX

* TCP : 신뢰성, 연결성, 송수신 동일, 흐름지향, ACK로 3way handshake 연결, sliding window방식으로 데이터 크기 조절하여 전송

매니지먼트와 에이전트 사이에 관리정보를 주고 받기 위한 프로토콜이면 정보교환 단위는 메시지인 프로토콜

: SNMP

Distance Vector를 사용하고 최대 지원 가능한 홉수가 15, 업데이트 주기는 30초인 라우팅 프로토콜

: RIP

웹서비스와 주고받는 HTTP 트래픽을 필터링, 모니터링 및 차단하는 특정 형태의 애플리케이션 방화벽

: WAF

GNU하에 개발된 리눅스 부트로더

: grub

리눅스 커널 부팅이 완료된 뒤 실행되는 첫번째 프로세스, 커널이 직접 실행하는 유일한 프로세스

: init

부팅 시 자동으로 마운트 되도록 설정해야 하는 파일

: /etc/fstab

스위칭이라는 LAN기술을 기반으로 가상이라는 개념을 도입하여 네트워크 구성에 대한 제한을 최소화 하면서 사용자가 원하는 최대한의 논리적인 네트워크를 구성할 수 있는 기술

: VLAN

네트워크 스위치의 어떤 한 포트에서 보이는 모든 네트워크 패킷 혹은 전체 VLAN의 모든 패킷들을 다른 모니터링 포트로 복제하는 데 사용

: 포트 미러링

네트워크에 연결된 장치에 IP주소를 자동으로 할당하기 위해 사용되는 네트워크 관리 프로토콜

: DHCP

네트워크 트래픽을 모니터링하고 제어하는 네트워크 보안 시스템

: Firewall

인터넷 망과 같은 공중망을 사용하여 둘 이상의 네트워크를 안전하게 연결하기 위해 가상의 터널을 만든 후 데이터를 전송할 수 있는 네트워크

: VPN

* 2계층: L2F, L2TP, PPTP, SSL

* 3계층: IPSec

브라우저 사이에 전송되는 데이터를 암호화하여 인터넷 연결을 보호하기 위한 기술

: SSL

웹사이트가 SSL/TLS인증서를 기반으로 암호화된 데이터를 전송하는 프로토콜

: HTTPS

사설 A 클래스: 10.0.0.0 - 10.255.255.255

사설 B 클래스: 172.16.0.0 - 172.31.255.255

사설 C 클래스: 192.168.0.0 - 192.168.255.255

A클래스 : 0.0.0.0 ~ 127.255.255.255

B클래스 : 128.0.0.0 ~ 191.255.255.255

C클래스 : 192.0.0.0 ~ 223.255.255.255

D클래스 : 224.0.0.0 ~ 239.255.255.255

E클래스 : 240.0.0.0 ~ 255.255.255.255

네트워크상의 다른 컴퓨터에 로그인하거나 원격 시스템에서 명령을 실행하고 다른 시스템으로 파일을 복사할 수 있도록 해주는 응용 프로그램 (Telnet과 비슷하지만 보안성이 더 좋음)

: SSH

ICMP Message

Type 0 : Echo reply

Type 3 : Destination Unreachable

Type 5 : Redirect

Type 8 : Echo request

Type 11: Time exeeded

연결된 스위치들끼리 정보를 주고 받아 자동으로 동기화하게 해주는 프로토콜

: VTP (Vlan Trunking Procotol)

패킷이 라우팅되는 경로의 추적에 사용되는 유틸리티로 목적지 경로까지 각 경유지의 응답속도 확인 가능

: tracert

* traceroute는 UDP 기반, tracert는 ICMP 기반 (ping도 ICMP기반)

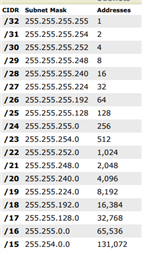

[단답형 -네트워크 대역 계산]

subnet prefix가 26일 때 서브네트워크 수

: 8개 (서브넷 주소=255.255.255.192, 서브넷 당 호스트 수=64, 서브넷 개수=4)

192.168.100.150/25의 네트워크 ID

: 192.168.100.128 (192=C클래스, 서브넷 마스크가 25이므로 0-127 / 128-255 이렇게 서브넷 범위를 구할 수 있음, 150은 128-255영역에 포함되므로 해당 영역의 맨 첫번째 주소가 network address)

172.168.200.100/18의 네트워크 ID

: 172.168.192.0 (172=B클래스, 서브넷 마스크가 18이므로 서브넷 범위는 0-63 / 64-127 / 128-191 / 192-255)