틀린 부분이 있다면 언제든지 댓글 남겨주세요!

[Sans Forensic Contest Puzzle] #3 문제풀이

forensicscontest.com/2009/12/28/anns-appletv

Ann’s AppleTV – Network Forensics Puzzle Contest

Ann and Mr. X have set up their new base of operations. While waiting for the extradition paperwork to go through, you and your team of investigators covertly monitor her activity. Recently, Ann got a brand new AppleTV, and configured it with the static IP

forensicscontest.com

[문제 내용 (답 포함-드래그!)]

> Ann과 Mr.X는 새로운 작전기지를 세움 이를 은밀히 모니터링

> Ann은 새로운 AppleTV를 구입하여 고정 IP 주소 192.168.1.10으로 구성

> Ann이 검색 한 내용을 찾고, 그녀의 관심사에 대한 프로필을 작성하고, 다음과 같은 증거를 복구해야 함

1. Ann의 AppleTV의 MAC 주소는 무엇입니까?

00:25:00:fe:07:c4 or 002500fe07c4

2. Ann의 AppleTV가 HTTP 요청에 사용한 User-Agent 문자열은 무엇입니까?

AppleTV/2.4

3. Ann의 AppleTV에서 처음 4 개의 검색어는 무엇입니까 (all incremental searches count)?

h, ha, hac, hack

4. Ann이 클릭 한 첫 번째 영화의 제목은 무엇입니까?

Hackers

5. 영화 예고편의 전체 URL은 무엇입니까 (“preview-url”로 정의 됨)?

http://a227.v.phobos.apple.com/us/r1000/008/Video/62/bd/1b/mzm.plqacyqb..640x278.h264lc.d2.p.m4v

6. Ann이 클릭 한 두 번째 영화의 제목은 무엇입니까?

Sneakers

7. 구매 가격은 얼마입니까 (“price-display”로 정의 됨)?

$9.99

8. Ann이 검색 한 마지막 전체 용어는 무엇입니까?

iknowyourewatchingme

[풀이]

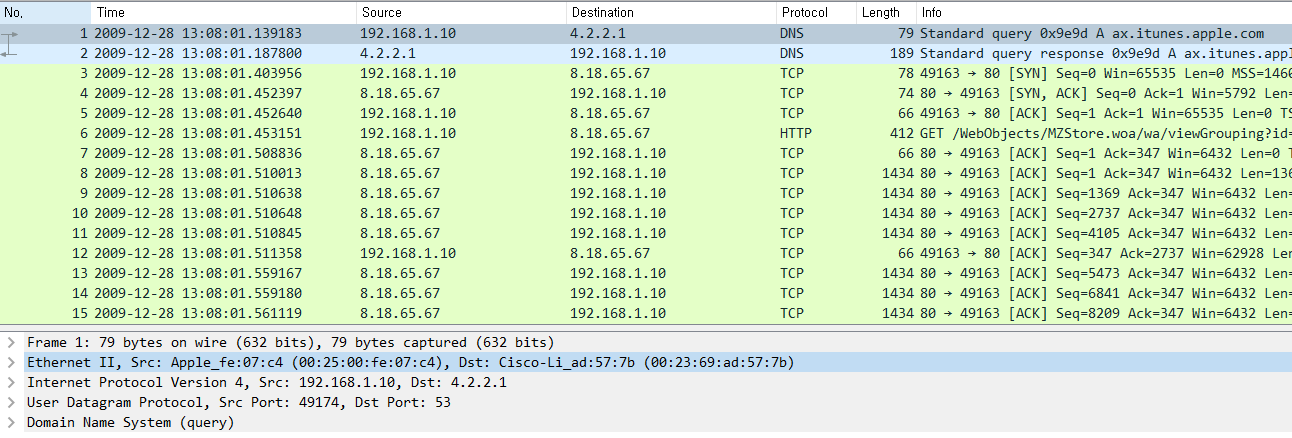

Ann의 고정 IP주소가 192.168.1.10이라고 했으므로 해당 주소를 가진 첫번째 IP 패킷를 확인해보면 된다. (첫번째가 아니어도 source IP가 192.168.1.10 이라면 MAC address는 같음)

* User-Agent란?

: 사용자를 대신해서 인터넷에 접속하는 소프트웨어, 즉 브라우저를 뜻함

User-Agent는 인터넷에 접속할 때 사용자에 관한 정보를 전송하는데 이는 접속한 브라우저, OS등에 대한 정보를 포함

HTTP, SIP, NNTP프로토콜에서 이러한 식별 정보는 User-Agent라는 헤더 필드를 통해 전달

Source IP가 192.168.1.10인 TCP stream을 확인한다.

HTTP와 관련된 문제는 [File - Export Objects - HTTP] 기능을 사용하면 관련 정보를 찾아낼 수 있다.

* incremental searches라는 키워드는 증분검색을 뜻함.

56, 192, 233, 279 패킷에서 차례로 4개의 검색어를 찾을 수 있다.

3번은 String 검색으로도 풀 수 있다. (ctrl+f)

영화 제목은 상식적으로 검색한 이후에 선택했을 것이므로 3번에서 찾은 패킷 이후의 패킷을 중심적으로 본다.

마지막 검색 단어 패킷인 279번은 276번 패킷의 GET요청에 대한 OK응답.

이후의 GET 요청은 Ann이 버튼을 클릭한 것 일것 > 282번 패킷

이에 대한 응답 패킷은 312번 OK패킷이다.

패킷의 XML 코드를 보기 위해 해당 패킷을 클릭 후 eXtensible Markup Language >오른쪽 마우스 > Copy > as Printable Text > 붙여넣기(메모장, Notepad 등)

해당 XML에서 4, 5번의 답을 찾을 수 있다.

3번의 답을 찾은 것과 같은 방식으로 6번의 답도 찾을 수 있다.

검색(1171패킷) 이후 Ann이 버튼을 클릭한 것에 대한 응답(1174패킷) > 이에 대한 GET(1181패킷)의 응답 1186패킷을 확인한다.

Printable Text를 확인해보면 6, 7번의 답을 찾을 수 있다.

8번답도 3, 6번의 답을 찾은 방식으로 찾아낼 수 있다.

'Security > Forensic' 카테고리의 다른 글

| [Sans Forensic Contest Puzzle] #2 (0) | 2020.09.15 |

|---|---|

| [Sans Forensic Contest Puzzle] #1 (0) | 2020.09.13 |

댓글