틀린 부분이 있다면 언제든지 댓글 남겨주세요!

[Sans Forensic Contest Puzzle] #1 문제풀이

Puzzle #1: Ann’s Bad AIM – Network Forensics Puzzle Contest

Anarchy-R-Us, Inc. suspects that one of their employees, Ann Dercover, is really a secret agent working for their competitor. Ann has access to the company’s prize asset, the secret recipe. Security staff are worried that Ann may try to leak the company�

forensicscontest.com

* PCAP파일이란?

-Wireshark, TcpDump/WinDump, snort 등 많은 네트워크 툴에서 캡쳐된 네트워크 패킷 데이터를 저장

[문제 내용 (답 포함-드래그!)]

> Anarchy는 recipe에 접근권한이 있는 직원 Ann이 스파이라고 의심함.

> 어느날 회사 무선 네트워크에 알 수 없는 노트북이 나타났고 Ann(192.168.1.158)은 무선 네트워크를 통해 이 노트북으로 IM을 보냄.

> 활동에 대한 패킷 캡쳐 파일을 가지고 Ann이 누구인지 무엇을 보냈는지와 다음의 증거를 확인해야 함.

1. Ann의 IM 친구의 이름은 무엇입니까?

sec558user1

2. 캡처 된 IM 대화의 첫 번째 댓글은 무엇입니까?

Here’s the secret recipe… I just downloaded it from the file server. Just copy to a thumb drive and you’re good to go >:-)

3. Ann이 전송 한 파일의 이름은 무엇입니까?

recipe.docx

4. 추출하려는 파일의 매직 넘버는 무엇입니까 (처음 4 바이트)?

0x504B0304 (참고 : 1 바이트 = 8 비트 = 16 진수 2 개!)

5. 파일의 MD5sum은 무엇입니까?

8350582774e1d4dbe1d61d64c89e0ea1

6. 비법은 무엇입니까?

Recipe for Disaster:

1 serving

Ingredients:

4 cups sugar

2 cups water

In a medium saucepan, bring the water to a boil. Add sugar. Stir gently over low heat until sugar is fully dissolved. Remove the saucepan from heat. Allow to cool completely. Pour into gas tank. Repeat as necessary.

[풀이]

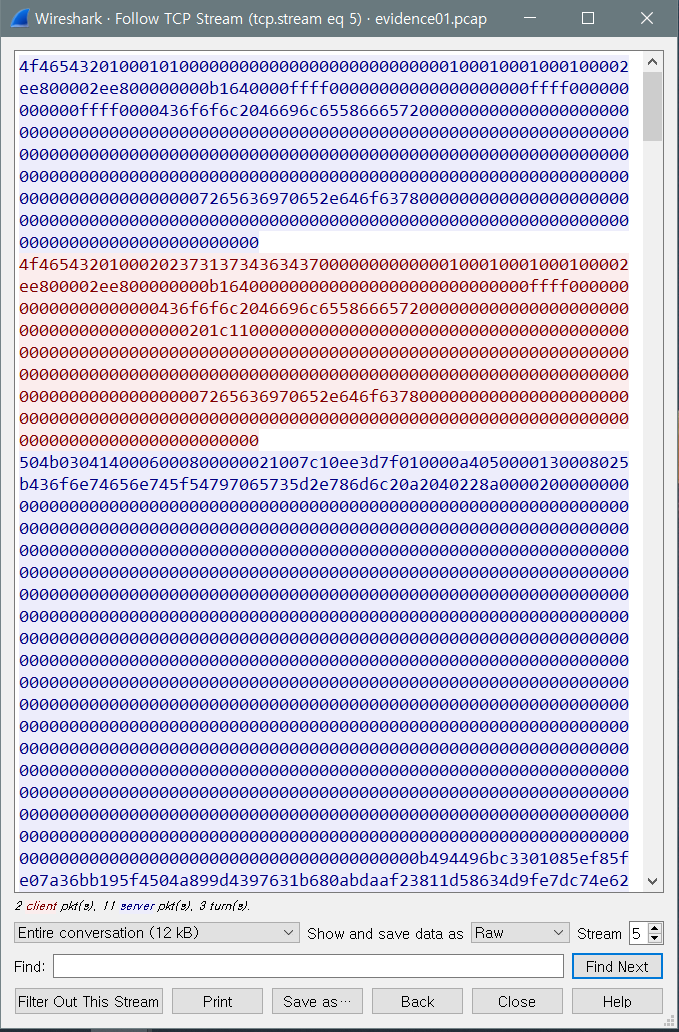

192.168.1.158 IP가 파일을 보낸 것이므로 와이어샤크에서 Source IP가 192.168.1.158인 TCP stream(세션별로 조립한 것)을 확인 -> 오른쪽 마우스 > Follow > TCP stream.

내용을 확인해보면 수상한 부분을 발견할 수 있다. 여기서 1, 2, 3번 문제의 답을 찾을 수 있다!

문제 4번에서 말하는 매직넘버(=파일 시그니처)는 파일 확장자마다 고유한 포멧을 의미한다.

각 파일 확장자의 시그니처는 파일의 가장 처음에 위치하는 특정 바이트로 파일 포멧을 구분하기 위해 사용한다. 예를 들어 jpeg파일은 FF D8 FF E0의 시그니처를 가진다.

문제 3번의 답과 같이 전송한 파일의 이름은 recipe.docx이고 docx확장자의 매직넘버는 50 4B 03 04 14 00 06 00이다.

처음 4바이트만 찾으라고 했으므로 4번의 답은 50 4B 03 04이다.

파일의 MD5 sum의 값을 찾기 위해서는 recipe.docx를 복구해야 한다. 와이어샤크에서 recipe.docx파일이 들어간 패킷을 찾기 위해 tcp contains recipe.docx 명령어를 입력해 찾는다.

아스키값으로 보이던 데이터를 raw값으로 바꿔주면 4번문제에서 찾았던 docx파일의 시그니처(= 50 4B 03 04)를 찾을 수 있다. (즉 50 4B 03 04 시그니처를 16진수로 하면 PK임을 알 수 있다. )

필요없는 부분을 제거하고 내용을 확인하기 위해 이를 저장하고 HxD로 연다.

파일의 시그니처는 파일 맨 처음에 나와야 한다. 따라서 값을 비교하며 파일 아래의 필요없는 부분(와이어샤크에서 빨간색 부분)과 시그니처 이전 부분의 데이터는 삭제하고 다시 저장한다.

해시값을 확인하기 위해 HxD에서 분석> 체크섬 > MD5를 선택한다.

이를 .docx파일로 저장하면 파일의 내용 즉 비법을 확인할 수 있다!

'Security > Forensic' 카테고리의 다른 글

| [Sans Forensic Contest Puzzle] #3 (0) | 2020.09.25 |

|---|---|

| [Sans Forensic Contest Puzzle] #2 (0) | 2020.09.15 |

댓글